Cómo utilizar Raspberry Pi como un Router con Firewall

Una Raspberry Pi solo tiene un adaptador Ethernet, por lo que no es necesariamente el mejor dispositivo para construir un router de red, pero aún podemos utilizar el adaptador inalámbrico en un lado del router. Te mostraré cómo hacer esto en este artículo.

Se puede utilizar una Raspberry Pi como un router configurando el adaptador inalámbrico como un punto de acceso y dirigiendo todo el tráfico a la LAN e Internet a través del cable Ethernet. Es posible agregar un firewall en el medio para filtrar lo que es accesible para los clientes de Wi-Fi.

Ten en cuenta que es un tema con muchos servicios y conceptos de red por entender.

Empezaré con la teoría y luego te explicaré cómo instalar y configurar cada pieza del rompecabezas.

Nota: Este artículo ha sido actualizado para Raspberry Pi OS Bookworm. Recomiendo encarecidamente su uso, ya que simplifica la mayor parte del proceso gracias al Administrador de Redes.

Si estás buscando progresar rápidamente en Raspberry Pi, puedes consultar mi libro electrónico aquí. Es un reto de 30 días en el que aprendes una cosa nueva cada día hasta que te conviertes en un experto en Raspberry Pi. El primer tercio del libro te enseña lo básico, pero los siguientes capítulos incluyen proyectos que puedes intentar por tu cuenta.

Comenzar con el fin en mente

Este no es un simple tutorial que puedes realizar copiando/pegando unos pocos comandos sin necesariamente entender nada. Por lo tanto, dependiendo de tu nivel actual de administración de redes y sistemas, lo mejor es comenzar con un poco de teoría primero.

¿Qué es un router?

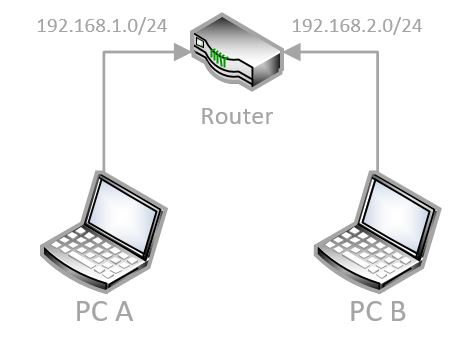

En palabras simples, un router es un dispositivo de red que conecta dos subredes juntas.

Si tienes dos puertos Ethernet en tu computadora que están conectados a diferentes redes, tu computadora puede actuar como un router. Pero generalmente usamos un dispositivo diseñado para ese propósito (como tu router de Internet).

En este diagrama, tenemos dos redes diferentes conectadas por un router: 1.0 y 2.0. Si el router está configurado correctamente, permitirá que las computadoras A y B se vean entre sí (e intercambien datos), aunque estén en diferentes redes.

Los modelos de Raspberry Pi tienen limitaciones, y la limitación principal en este caso es que solo hay un adaptador Ethernet. Pero usaremos el adaptador Wi-Fi para crear una segunda red.

Manteniendo el esquema anterior como ejemplo, podemos reemplazar el router con un Raspberry Pi, utilizando el cable RJ45 en un lado y un punto de acceso inalámbrico por el otro. Es un router porque vamos a configurarlo para que la PC A y la PC B puedan comunicarse a través de la Raspberry Pi.

Voy a clarificar el objetivo final de este tutorial en un minuto, pero primero te hablare sobre la parte del cortafuegos.

Cortafuegos

Un cortafuegos es como un filtro en nuestro router. Es un software que verifica lo que entra y sale, y qué dispositivos debe permitir o bloquear basándose en reglas predefinidas.

Por ejemplo, en el ejemplo anterior, podemos configurar que A puede hacer ping a B, pero no acceder al servidor HTTP en B. Usaré un software llamado “iptables” para esto, pero tu puedes usar cualquier otro software de cortafuegos si lo prefieres.

Incluso puedes elegir no instalar un cortafuegos en absoluto. Si confías en ambos lados de la red (como un laboratorio en casa o algo así), no es necesario un cortafuegos.

Mi objetivo

Si usas tu Raspberry Pi en casa, probablemente no necesites conectar dos redes.

Pero mi objetivo aquí es crear un nuevo punto de acceso inalámbrico con un cortafuegos y otro software genial para monitorear la red y filtrar algún tipo de tráfico.

Entonces, si esta es la red actual:

El objetivo es hacer que se vea así en su lugar:

Aquí están los pasos principales a seguir para obtener el mismo resultado:

- Instalar tu Raspberry Pi en la red.

- Habilitar el punto de acceso Wi-Fi con una subred de red diferente.

- Crear un puente entre las dos redes.

- Crear reglas de firewall.

- Instalar otro software genial.

No te preocupes, explicaré cada paso en detalle. Avancemos al primer paso de este proceso.

Espera, ¡tengo algunas recomendaciones para ti!

Antes de continuar, te invito a descubrir algunos productos que he seleccionado cuidadosamente para ti. Creo que son esenciales para tu Raspberry Pi. Échales un vistazo y pídelos directamente en Amazon.

|

|

|

|

| Una caja silenciosa y práctica | Un SSD de alto rendimiento para potenciar tu Pi | Una pantalla genial para liberar el televisor | Un teclado dedicado con touchpad |

Instalar tu Raspberry Pi

Obtiene su archivo PDF gratuito con todos los comandos que necesitas saber sobre Raspberry Pi.

Descargar

Lo primero que debes hacer es instalar tu Raspberry Pi en la red. Nada complicado en este punto, simplemente instalar una versión nueva de Raspberry Pi OS y obtener acceso a través de SSH. Esto es lo que necesitas hacer:

- Instalar Raspberry Pi OS siguiendo este tutorial.

No necesitas la versión de Escritorio a menos que quieras usar la Raspberry Pi para otras cosas también. - Conectar la Raspberry Pi a la red con un cable RJ45.

Usaremos el Wi-Fi más tarde, así que no lo uses como tu conexión principal. - Configurar una dirección IP estática para la Raspberry Pi (en inglés) probablemente sea una buena idea.

Puedes hacer clic en el enlace para leer mi tutorial sobre este tema.

Aunque es obligatorio en el lado del Wi-Fi, es solo por conveniencia en el adaptador Ethernet. - Una vez hecho esto, actualiza tu sistema haciendo:

sudo apt update

sudo apt upgrade - Si no lo has hecho directamente en Raspberry Pi Imager, habilita SSH en raspi-config > Interface options.

sudo raspi-config

Lo utilizarás en este tutorial para copiar/pegar comandos de esta página.

Puedes encontrar más detalles sobre cómo usar SSH en este tutorial si es necesario.

Eso es todo, has realizado los pasos de preparación, y ahora podemos comenzar con la instalación del router.

Instalar un router inalámbrico

Una vez que el sistema está instalado, el siguiente paso es crear un hotspot con el adaptador inalámbrico. Desde Bookworm y el uso del Network Manager, ahora esto se puede hacer en unas pocas líneas de comando.

Nota: Tengo un tutorial más detallado sobre cómo configurar un punto de acceso Wi-Fi en Raspberry Pi (en inglés) en el sitio web. Aquí te doy la versión corta, pero estás invitado a consultarlo para obtener más orientación paso a paso. Y si utilizas una versión más antigua de Raspberry Pi OS, los pasos solo están allí (limpié los antiguos aquí).

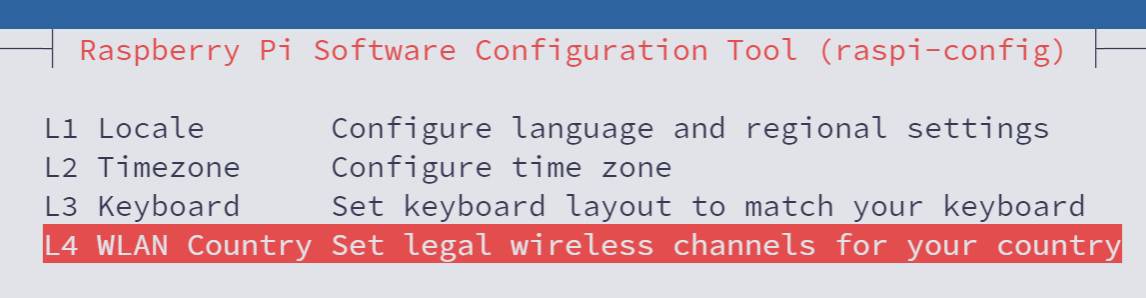

Configurar el país de Wi-Fi

En teoría, ya no es necesario, ya que probablemente lo hiciste a través de Raspberry Pi Imager o el Welcome Wizard. Sin embargo, en caso de que estés utilizando un nuevo Raspberry Pi OS, asegúrate de haber configurado el país de Wi-Fi en el Raspberry Pi.

El Wi-Fi estára desactivado hasta entonces.

- Abrir raspi-config.

sudo raspi-config - Ir a “Localisation Options” > “WLAN Country”.

- Seleccionar tu país en la lista.

- Confirmar y salir.

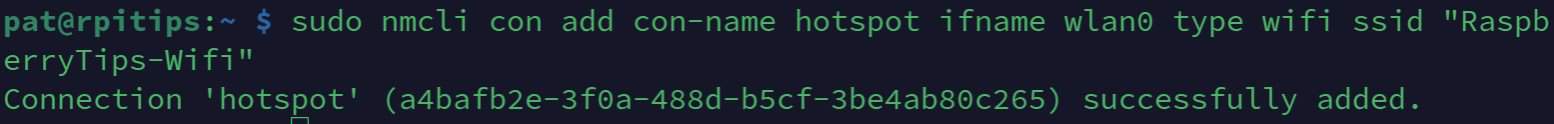

Habilitar el punto de acceso

Habilitar un punto de acceso con el Administrador de Redes es más directo, pero requiere unas pocas líneas de comandos que realmente no puedes adivinar sin este tutorial.

Aquí están los principales pasos que necesitas seguir:

- Comienza habilitando la interfaz Wi-Fi en el Network Manager con:

sudo nmcli con add con-name hotspot ifname wlan0 type wifi ssid "RaspberryTips-Wifi"

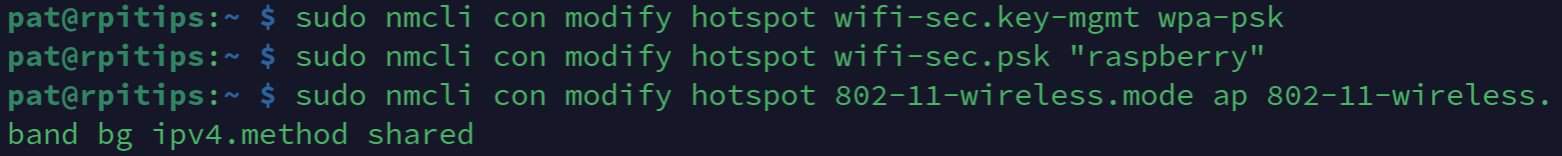

Puedes reemplazar el último parámetro con tu propio SSID a elección, que será el nombre del Wi-Fi del punto de acceso. También puedes reemplazar “hotspot” con cualquier otra cosa, es el nombre de la configuración. Solo asegúrate de cambiarlo también en los comandos siguientes. - Luego configuramos la seguridad del punto de acceso y la contraseña, por ejemplo:

sudo nmcli con modify hotspot wifi-sec.key-mgmt wpa-psk

sudo nmcli con modify hotspot wifi-sec.psk "raspberry"

El último parámetro es tu contraseña de Wi-Fi, asegúrate de usar algo más complicado :-). - Y finalmente, configura el Administrador de Red para funcionar en modo de punto de acceso, con direcciones IP compartidas en esta interfaz:

sudo nmcli con modify hotspot 802-11-wireless.mode ap 802-11-wireless.band bg ipv4.method shared

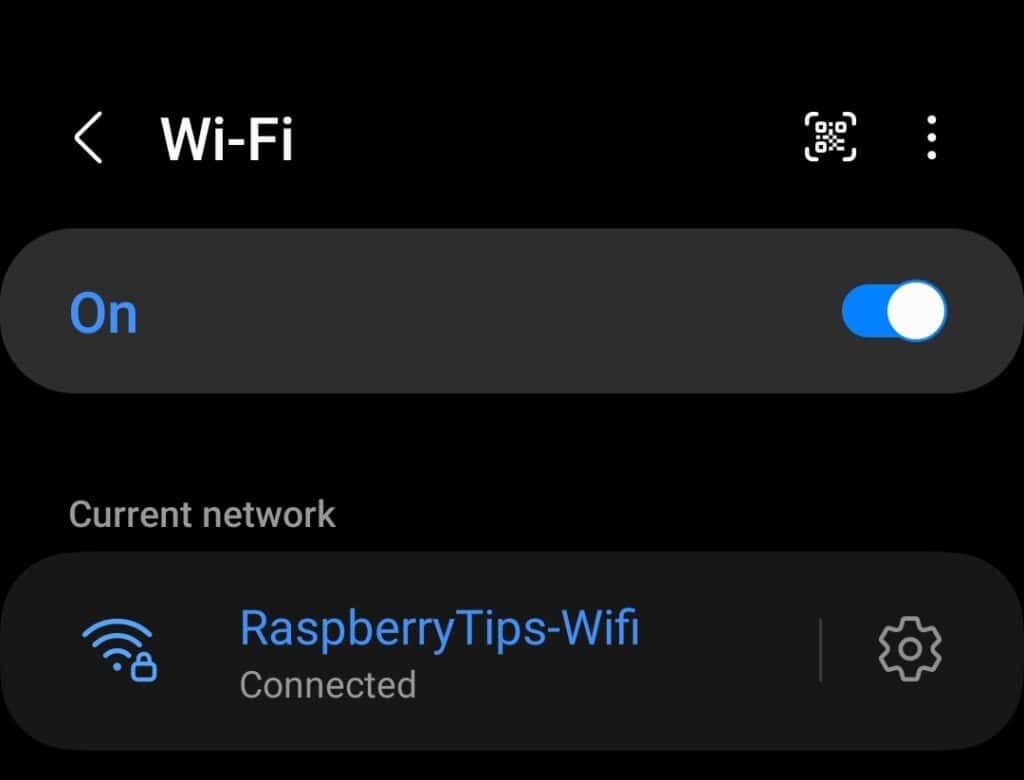

Si todo va como se esperaba, tu punto de acceso debería estar operativo y visible unos segundos después. Puedes intentar conectarse a él desde otro ordenador o tu teléfono:

Deberías obtener una IP en una red diferente a tu LAN principal. Por ejemplo, la dirección IP de mi teléfono es ahora 10.42.0.192, mientras que mi LAN es algo como 192.168.X.Y.

Por defecto, todo está abierto, y tu deberías tener acceso a Internet así como a cualquier computadora o servidor en tu red principal (por ejemplo, puedo acceder a mi NAS y servidor web desde mi smartphone).

En algunos casos, está bien, y no necesitas más. Pero sospecho que en algun momento querrás agregar otra capa de seguridad y filtrar lo que es accesible y lo que no. Ahí es donde agregar un cortafuegos es útil.

Comprender los conceptos de cortafuegos

De nuevo, prefiero tomarme el tiempo para explicarte un poco sobre el cortafuegos porque no quiero perderte en los siguientes pasos. Si ya estás familiarizado con él, puede pasar a la siguiente sección.

Introducción

El papel de un cortafuegos es bloquear o permitir el acceso de una IP específica a otra.

Y a menudo también usamos un puerto para establecer el permiso exacto.

Por ejemplo, podemos negar el uso del puerto 22 (SSH) a todos, excepto a la computadora «A» que puede conectarse a la computadora «B» en el puerto 22.

Black or White

En una configuración de cortafuegos, se empieza eligiendo entre dos reglas predeterminadas:

- Blacklist: Permitir todo excepto …

- Whitelist: Denegar todo excepto …

Dependiendo de lo que quieras hacer con tu router Raspberry Pi, es tu elección escoger el que quieras.

La primera opción probablemente esté bien si lo usas en casa. Es posible que desees bloquear sólo ciertas cosas, como el protocolo torrent o direcciones IP específicas. Pero en el trabajo suele ser la segunda. La buena práctica es bloquear todo excepto lo que está permitido (si no necesitas algo, es más seguro mantenerlo bloqueado).

In, Out y Forward

Tanto si te decides por una Blacklist como por una Whitelist, crearás reglas para filtrar lo que está permitido o no. Cada regla puede establecerse en tres direcciones:

- Input: Paquetes de red que salen del cortafuegos.

- Output: Paquetes que salen del cortafuegos.

- Forward: Paquetes que atraviesan el cortafuegos.

Por ejemplo, si alojas un servidor web, generalmente puedes bloquear todo en entrada excepto el tráfico HTTP y HTTPS. Pero en salida, no es gran cosa lo que tu servidor esté haciendo en Internet.

En nuestro caso, utilizaremos principalmente sólo reglas FORWARD, ya que no hay nada en la Raspberry Pi.

No hay necesidad de protegerlo más que eso.

Configurar el servicio de cortafuegos

Obtiene su archivo PDF gratuito con todos los comandos que necesitas saber sobre Raspberry Pi.

Descargar

Ahora que la teoría está clara, hablemos de cómo ponerla en práctica.

IpTables

Hay varios paquetes de cortafuegos disponibles en Raspberry Pi OS: iptables o ufw por ejemplo.

También está OpenWRT (en inglés), una distribución compatible con Raspberry Pi, para crear un cortafuegos de router.

En esta publicación, usaré iptables, que es el más utilizado y viene preinstalado con la mayoría de los sistemas operativos.

Si aún no está instalado en tu Raspberry Pi, puedes instalarlo con:sudo apt install iptables

Ver la configuración actual

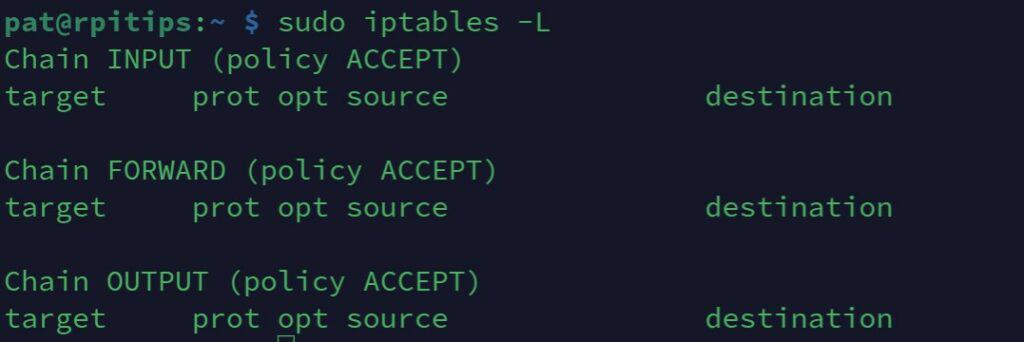

Antes de agregar reglas, comprobemos la configuración actual.

Probablemente esté vacía si acabas de instalarlo, pero comencemos por lo basico de todos modos .

En cualquier momento de este tutorial, puedes utilizar este comando para mostrar la configuración del cortafuegos:sudo iptables -L

Por ahora, deberías obtener algo como:

Encontramos las partes de entrada, salida y reenvío de las que te hablé anteriormente.

Para cada sección, vemos que la política predeterminada es ACEPTAR, por lo que todo está permitido excepto lo que agregamos (modo de lista negra).

Puedes utilizar este comando más tarde para verificar si las nuevas reglas que agregas corresponden a lo que deseas.

Añadir una regla FORWARD

Ahora utilizaremos el comando iptables para agregar nuevas reglas al cortafuegos.

Cada red es diferente, por lo que cada tabla de reglas de firewall es diferente.

Iniciaré con un ejemplo básico y luego te dare toda la sintaxis para agregar reglas específicas a tu entorno.

- Comenzar por resetear la configuración de iptables:

sudo iptables -F

No deberías hacer nada en este punto, pero es un comando que debes conocer por si rompes algo más tarde. Además, las reglas deben establecerse en un orden específico, por lo que es una buena práctica comenzar con un reinicio.

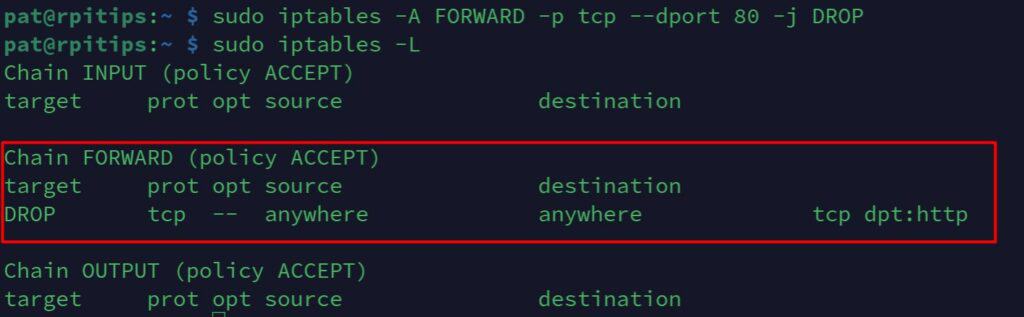

- Agregar una regla DROP:

Por ejemplo, supongamos que queremos denegar el acceso a los sitios web HTTP para los clientes de Wi-Fi.

Podemos agregar ese tipo de regla al cortafuegos:sudo iptables -A FORWARD -p tcp --dport 80 -j DROP

Este comando especifica que:

– añadimos una nueva regla (-A).

– en la sección de reenvío (FORWARD).

– para el protocolo tcp (-p TCP).

– para el puerto HTTP (–dport 80).

– y la acción es DROP todo (tiempo de conexión agotado). - Después de eso, no deberías poder acceder a un sitio web como este, por ejemplo (pero los sitios en HTTPS deberian seguir funcionando).

Está bien, tu primera regla está operativa.

Puedes utilizar iptables -F para eliminar todas las reglas y empezar de nuevo.

O puedes utilizar el mismo comando con el operador -D en lugar de -A.sudo iptables -D FORWARD -p tcp --dport 80 -j DROP

Este comando te permite eliminar una regla específica y no todas como con el -F.

Sintaxis del comando Iptables

Como deberías entender ya, ahora puedes utilizar la misma plantilla de comando para crear las reglas de firewall que necesites.

La plantilla de comando es:iptables -<operación> <dirección> -p --dport -j <acción>

- operación:

- -F: flush, elimina todas las reglas, no requiere ningún otro parámetro.

- -A: append, añade una nueva regla.

- -D: borrar, eliminar una regla existente.

- dirección: INPUT, OUTPUT o FORWARD (vea la sección anterior).

- protocolo: principalmente TCP o UDP.

- puerto: el número de puerto para el que deseas crear tu regla. Puedes encontrar una lista de puertos comunes aquí.

- acción: Define la elección a hacer para el tráfico correspondiente.

- ACCEPT: Permitir acceso (mientras se está en modo de lista blanca).

- REJECT: Negar acceso y decirle al remitente que no está permitido.

- DROP: Negar acceso pero no informar al remitente.

Esta es una breve introducción a lo que principalmente utilizarás.

Si necesitas más información, usa “man iptables” o consulta esta página para todos los parámetros.

Cambiar a lista blanca

Como puedes ver con “iptables -L”, estamos en modo de lista negra: ACEPTAR todo excepto las reglas que agregamos.

Si estás ubicado en un entorno más estricto, cambia al modo de Whitelist.

Por ejemplo, si estás creando un Wi-Fi gratuito para un hotel u otro negocio, probablemente desees permitir solo algunos puertos (como el web y el correo).

Para hacer esto, necesitas crear una lista de todos los puertos que deseas permitir.

Si realizas todos los comandos manualmente, perderás el acceso después del primero.

Por lo tanto, la forma más fácil es crear un script que ejecute todos los comandos a la vez.

Crear el script cortafuegos

- Crear un nuevo archivo con nano:

sudo nano /usr/local/bin/firewall.sh - Pegar estas líneas dentro:

#!/bin/sh

#Clear all rules

iptables -F

#Whitelist mode

iptables -P INPUT ACCEPT

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPT

#Allow PING for everyone

iptables -A FORWARD -p icmp -j ACCEPT

#Allow HTTP/HTTPS for WiFi clients

iptables -A FORWARD -p tcp --dport 80 -j ACCEPT

iptables -A FORWARD -p tcp --dport 443 -j ACCEPT

#Allow POP/IMAP/SMTP for WiFi clients

iptables -A FORWARD -p tcp --dport 25 -j ACCEPT

iptables -A FORWARD -p tcp --dport 110 -j ACCEPT

iptables -A FORWARD -p tcp --dport 993 -j ACCEPT

#Allow PING for WiFi clients

iptables -A FORWARD -p icmp -j ACCEPT

#Allow NAT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED,ESTABLISHED -j ACCEPT - Puede adaptar estas líneas a tus necesidades. Esto es solo un ejemplo.

No elimino en INPUT y OUTPUT en este script de muestra, pero puedes hacerlo si deseas un mejor control del uso de red. - Guardar y salir (CTRL+O, CTRL+X).

- Añadir permiso de ejecución a este script.

sudo chmod +x /usr/local/bin/firewall.sh - Ejecutar el script.

sudo /usr/local/bin/firewall.sh - Verificar si todo funciona bien.

Si algo sale mal, reinicia el Raspberry Pi para recuperar todo el acceso.

Luego, encuentra lo que se omitió en tu script.

Cuando esté todo bien, puedes añadirlo en la pestaña init para iniciarlo en el arranque.

Hacer que tu configuración sea persistente

Por ahora, cualquier regla agregada a iptables se eliminará en el próximo reinicio. A menudo es una buena idea mantenerlo así mientras se prueba la configuración (si haces algo mal, puede revertirlo todo fácilmente simplemente reiniciando el Raspberry Pi). Pero en algún momento, querrás guardar tu trabajo.

Aquí están los pasos para hacer duradera la configuración de tu cortafuegos:

- Instalar este paquete:

sudo apt install iptables-persistent - Te preguntará si deseas guardar tus reglas durante la instalación. Acepta el guardado si ya está configurado (y probado).

- Y cada vez que cambies las reglas, necesitarás ejecutar este comando para guardarlas:

sudo iptables-save > /etc/iptables/rules.v4 - Si obtienes un error de “permission denied”, necesitaras cambiar a root para hacerlo:

sudo su

iptables-save > /etc/iptables/rules.v4

exit

Supervisar la red

Ahora que el router está funcionando (con un cortafuegos o no), podemos agregar otros paquetes para mejorar las capacidades de la Raspberry Pi.

En esta parte, te sugiero agregar una interfaz web para monitorear lo que sucede en la Raspberry Pi (y en la red).

¿Qué es esta herramienta?

La herramienta que escogí es Webmin.

Es una interfaz web que es fácil de instalar y te muestra la configuración actual, y varias estadísticas y gráficos sobre el uso del sistema.

Incluso puedes cambiar la configuración desde esta interfaz.

Si conoces otras, dímelo en la comunidad.

Es una herramienta que ha existido durante mucho tiempo, pero desconozco una herramienta más nueva para hacer esto.

Instalación Webmin

Tengo un tutorial completo en este sitio web sobre cómo instalar Webmin en una Raspberry Pi, así que te dejo revisarlo para obtener instrucciones detalladas.

Hay algunas formas de instalarlo, ya sea descargando los archivos directamente o agregando un repositorio. Te permitiré elegir el método que prefieras y regresar allí después.

Interfaz Webmin

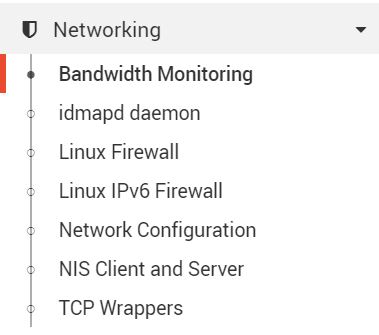

Webmin tiene una interfaz web y admite muchas herramientas, no necesitamos todas ellas.

Principalmente usaremos las que están en la sección “Networking”.

Por ejemplo, puedes activar el control de ancho de banda o administrar tu configuración de firewall desde aquí:

Volveremos más tarde a esta interfaz, para la configuración del proxy, por ejemplo.

Añadir un proxy y un filtro web

¿Qué es un proxy?

Un proxy tiene tres roles principales:

- Crear un caché de todas las páginas de Internet para aumentar la velocidad de navegación web.

- Registrar todas las páginas visitadas para generar informes (dominio superior, tráfico superior, …).

- Actuar como un bloqueador de sitios web (opcional) para negar el acceso a ciertos tipos de contenido.

Para hacer esto, instalaremos Squid (el proxy) y SquidGuard (el filtro) en la Raspberry Pi.

Instalación de Squid

- Squid está disponible en el repositorio. Instalalo con:

sudo apt install squid - Hacer una copia de seguridad del archivo de configuración:

cd /etc/squidsudo mv squid.conf squid.conf.old - Cambiar al usuario root por unos segundos y quitar todos los comentarios rápidamente:

sudo su

cat squid.conf.old | egrep -v -e '^[[:blank:]]*#' | grep "\S" > squid.conf

exit

Luego verificar el archivo de configuración:sudo nano squid.conf

Ahora deberías ver solamente líneas de configuración y puedes editar la configuración predeterminada como desees. - Reiniciar Squid para aplicar cambios:

sudo systemctl restart squid

Una vez que Squid esté configurado, tienes dos opciones para usarlo:

- Configurar tu navegador web para usar el Raspberry Pi como el Proxy HTTP.

Dependiendo de tu navegador, deberías encontrar esta opción en Options > Network settings. - Configurar iptables para redirigir automáticamente todo el tráfico HTTP a squid.

Debería ser algo así:iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 80 -j DNAT --to 10.42.0.1:3128

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j REDIRECT --to-port 3128

Luego verifica que los sitios web HTTP funcionan correctamente.

Puedes ver todos los sitios web visitados en el archivo de registro de Squid:sudo tail -f /var/log/squid/access.log

Complemento Webmin

Hay un complemento de Webmin llamado «calamaris» que puedes instalar para monitorizar la eficiencia del proxy.

Instálalo con apt:sudo apt install calamaris

Y luego regresa a webmin, en los módulos no utilizados para encontrar nuevas herramientas para monitorear squid.

Instalación de SquidGuard

Ahora podemos proceder a la instalación de SquidGuard:

- Instalar el paquete SquidGuard:

sudo apt install squidguard - Descargar una lista de sitios web por categoría:

wget http://squidguard.mesd.k12.or.us/blacklists.tgz - Extraer archivos del archivo:

tar -zxvf blacklists.tgz

Mientras se extraen, verás algunas categorías de lista negra aparecer en tu pantalla.

Puedes elegir una y usarla para la configuración de SquidGuard más tarde.

Puedes abrir los archivos para obtener algunos ejemplos de sitios web. - Mover los archivos a la carpeta SquidGuard:

sudo mv blacklists /var/lib/squidguard/db - Archivar el archivo de configuración original de SquidGuard:

cd /etc/squiguard

mv squidGuard.conf squidGuard.conf.old - Crear un nuevo archivo de configuración:

sudo nano squidGuard.conf - Pegar estas líneas:

dbhome /var/lib/squidguard/db logdir /var/log/squidguard dest violence {

domainlist blacklists/violence/domains

urllist blacklists/violence/urls

log violenceaccess

}

acl {

default

{

pass !violence

redirect http://localhost/block.html

} }

Este es un archivo de muestra, puedes bloquear lo que quieras.

También puedes agregar más categorías creando más secciones de dest. - Guardar y salir (CTRL+O, CTRL+X).

- Construir la base de datos de SquidGuard:

sudo squidGuard -C all -d

Esto puede llevar mucho tiempo. Si es demasiado largo, elimina los archivos que no necesites de la carpeta de Blacklist.

Usa una pantalla si no se queda delante de tu ordenador (screen -S build).

Por lo tanto, si se pierde la conexión SSH con tu ordenador, esto no detendrá el proceso de construcción.- Reiniciar Squid para aplicar cambios:

sudo service squid restart

Ahora debería estar bien, intenta acceder a una URL de la lista de dominios y verifica que estás bloqueado por SquidGuard.

Instalar Fail2ban (en inglés) también puede ser una gran adición a esta configuración. Haz clic en el enlace para obtener más información.

Obtiene su archivo PDF gratuito con todos los comandos que necesitas saber sobre Raspberry Pi.

Descargar

Preguntas relacionadas

¿Puedo añadir un ladrillo Ad Blocker a este router?

Sí, puedes usar Pi-Hole para hacer esto. Es fácil de instalar y solo necesitas configurar la Raspberry Pi como tu servidor DNS (manualmente o en el archivo de configuración de DHCP, consulta Firewall > Problemas de DNS para obtener más información).

¿Puedo utilizar una Raspberry para construir un router «full Ethernet»?

Sí, puedes agregar un sombrero Ethernet a tu Raspberry Pi, como este sombrero de expansión (más detalles en Amazon). Es perfecto para un firewall. También debería funcionar con un adaptador USB como este.

Obtiene su archivo PDF gratuito con todos los comandos que necesitas saber sobre Raspberry Pi.

Descargar

Conclusión

Eso es todo, deberías ahora tener un mejor entendimiento de cómo construir un router firewall completo con proxy en una Raspberry Pi.

Espero que le funcione.

Me tomó mucho tiempo escribir este posteo con muchas pruebas que no incluí aquí, pero tienes las cosas más importantes, con las mejores herramientas.

Si encuentras algún problema, haz tus preguntas en la comunidad, e intentaremos ayudarte.

Además, estas herramientas son básicamente cosas de Linux, y puedes encontrar mucha ayuda en Internet para avanzar. Te doy todos los enlaces de la documentación aquí si los necesitas:

Cuando estés preparado, aquí tienes un atajo para ti:

Domina tu Raspberry Pi en 30 días: Si buscas los mejores consejos para convertirte en un experto en Raspberry Pi, este libro es para ti. Aprende habilidades útiles de Linux y practica múltiples proyectos con guías paso a paso.